Suplantación o "Phishing"

Hay que tener mucho cuidado con los e-mails que

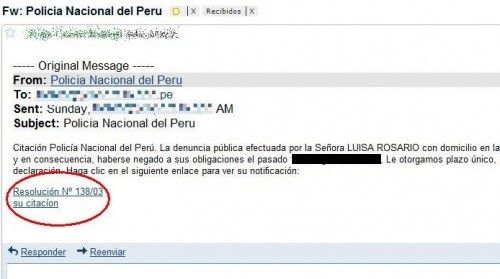

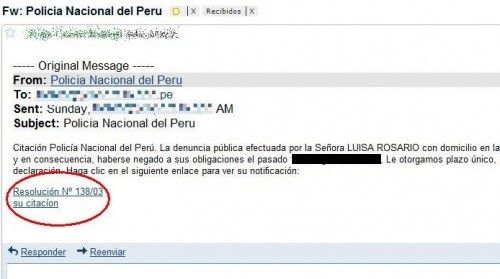

supuestamente provienen de nuestra entidad bancaria o financiera, estos llegan con regalito incluido como algún malware troyano. Hace un buen tiempo que viene circulando mensajes atribuidos a entidades como la Policía Nacional, en el que invitan al destinatario a hacer clic para conocer la supuesta denuncia en la que está involucrado.

Con diversos argumentos para engañar a los destinatarios e invitarlos a hacer clic en sus enlaces.

Basta con un simple clic para provocar la inmediata activación silenciosa de un malware troyano que se instala en su equipo para sustraer información sin que usted se percate.

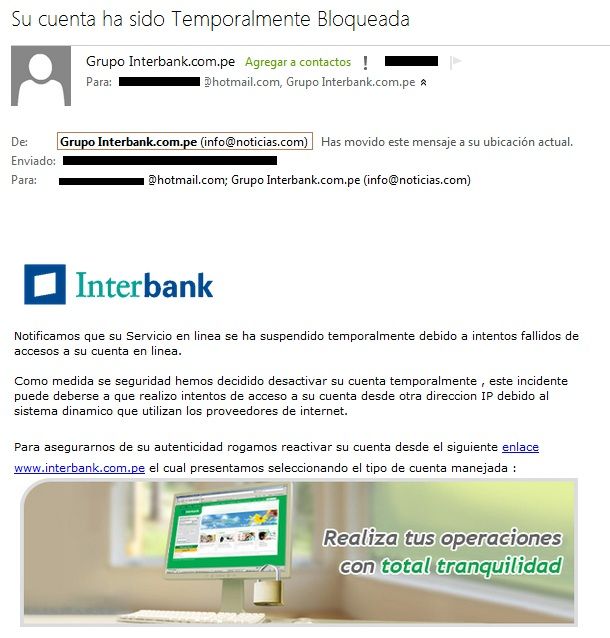

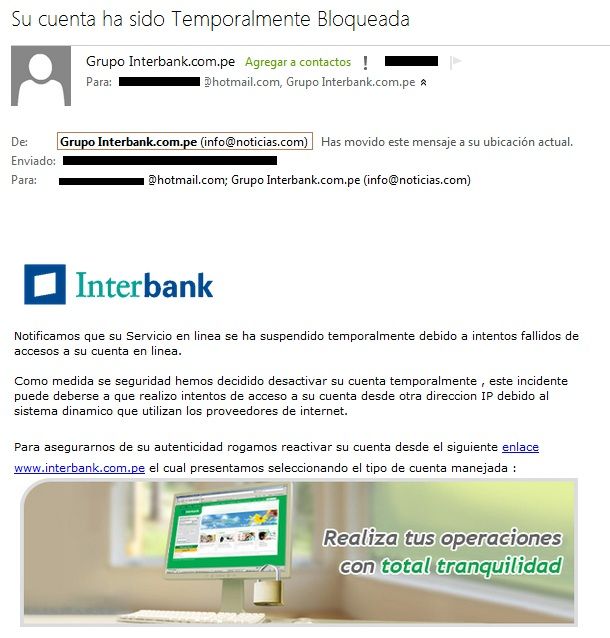

Aquí les muestro otro ejemplo del que venimos tratando.

Pero si somos observadores, nos daremos cuenta del encabezado del correo y el enlace web al que nos llevaría si hacemos clic.

Primero, el mensaje supuestamente nos lo remite Grupo Interbank.com.pe PERO de una dirección electrónica info@noticias.com

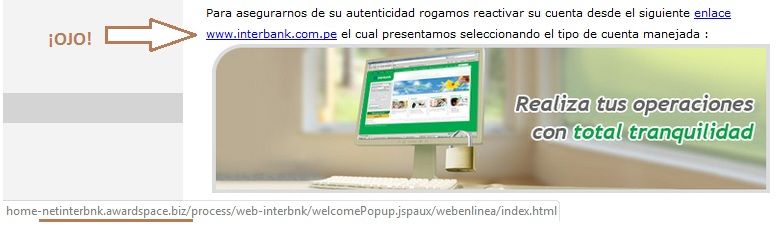

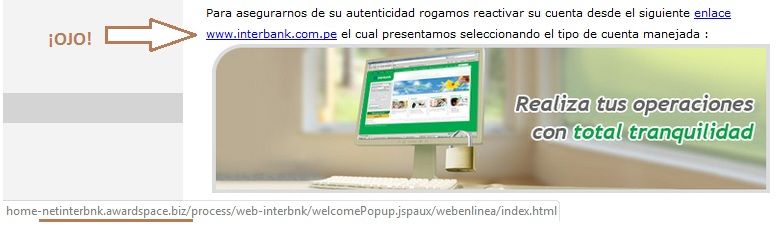

Segundo, Si pasamos el ratón por encima del vínculo (sin hacer clic sobre él) podremos observar que el link NO pertenece al DOMINIO (el nombre que asocia la empresa a una dirección IP) de la entidad sino a awardspace.biz, y como SUBDOMINIO, (palabra que la antecede) home-netinterbnk.

Técnica que vendría de la mano con la ingeniería social, algo así como "jugar con nuestra mente y dejar que ella complete lo que queremos ver" (asociaciones gráficas). De ésta manera cuando hagamos una lectura rápida a la barra de direcciones lo primero que vamos a ver es "home-netinterbnk" sumado a un diseño idéntico de la página original para dejar que ella (nuestra mente) se encargue de asociarla a la entidad que creemos estar visitando.

Algunos navegadores se dieron cuenta de lo mal que nos juega la mente, y es por ello que modificaron la barra de direcciones y la forma que se debe presentar el dominio resaltado.

Entonces recapitulando, el e-mail remitido "supuestamente" desde el sitio Grupo Interbank.com.pe invita al destinatario a hacer clic sobre la notificación para reactivar la cuenta, ya que la entidad detectó intentos fallidos de acceso a la cuenta en linea.

El "Phishing"

Pues bien El phishing es una técnica utilizada para robar información confidencial de las personas a través de Internet, se hace uso de la suplantación de una persona o entidad oficial, y la mayoría de las veces se realiza a través de correos electrónicos, o a través de falsificación de páginas Web de entidades o marcas reconocidas. Las acciones más comunes están ligadas a páginas de bancos, medios de comunicación entre otros. Pero lo que debemos tener en cuenta es que rara vez éstas entidades utilizan este tipo de mensajes para solicitar datos privados o invitar a hacer clic sobre un enlace de hipertexto.

¿Qué sucede entonces?

Los autores de estos delitos suelen obtener blancos de ataque en direcciones de correo listos y "verificados", es más, se los puede obtener por zonas o localización de interés, en formatos como CD's que no son otra cosa que base de datos que se venden libremente en mercados negros.

Ahora, ¿cómo se obtiene estas enormes base de datos?, simplemente mediante la utilización de técnicas sociales como "correos cadenas" tipo "Salvemos a las Ballenas Jorobadas", "Mis fotos del último fin de semana", "Oraciones" etc, etc... mensajes engañosos que piden reenviar la información a más amigos.

Se recurre además a la utilización de programas maliciosos descargados de la red para retransmitirlos a miles de personas. Estos programas tienen códigos que se encargan de recolectar toda la información de nuestros contactos almacenados en nuestros equipos y se retransmitan como si usted mismo estuviera enviado mensajes a sus contactos, y por último modifica el servicio DNS (Domain Name System o Sistemas de Nombres de dominio) para asegurarse que el usuario no sólo vaya a estos sitios fraudulentos sino la dirección web parezca que estuvieramos en los sitios correctos.

Una vez que el usuario está en uno de estos sitios Web, introduce información personal sin saber que se transmitirá directamente al delincuente, que la utilizará para realizar compras, solicitar una nueva tarjeta de crédito o robar su identidad.

Hoy en día, la Internet se ha convertido, sin lugar a dudas, en la mejor fuente de información y comunicación en el mundo. No obstante, el mal uso de esta herramienta, ya sea por desconocimiento, equivocación o descuido, pone en riesgo el bienestar personal, familiar, social o financiero del usuario internauta. Todas ellas se han convertido en un medio para el desarrollo de innumerables patologías y delitos que afectan particularmente a la población infantil y juvenil usuaria de la Internet. Este delito ya supera todos los niveles imaginables de estafa, mediante el robo de identidad, vía Internet.

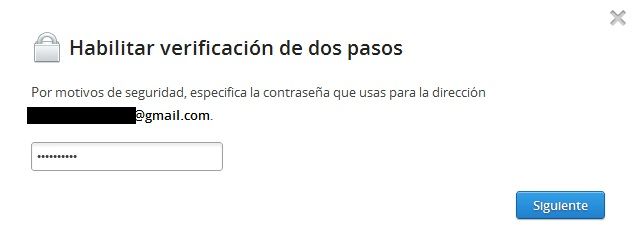

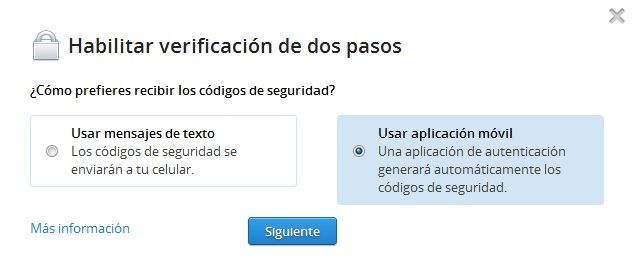

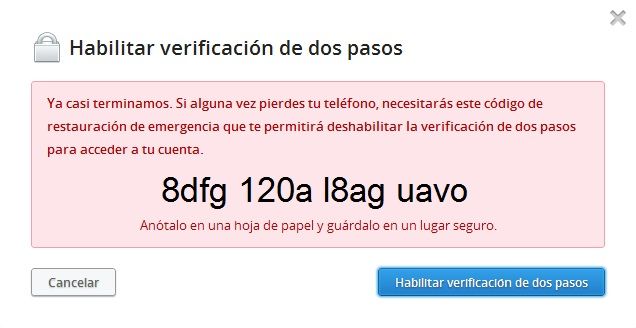

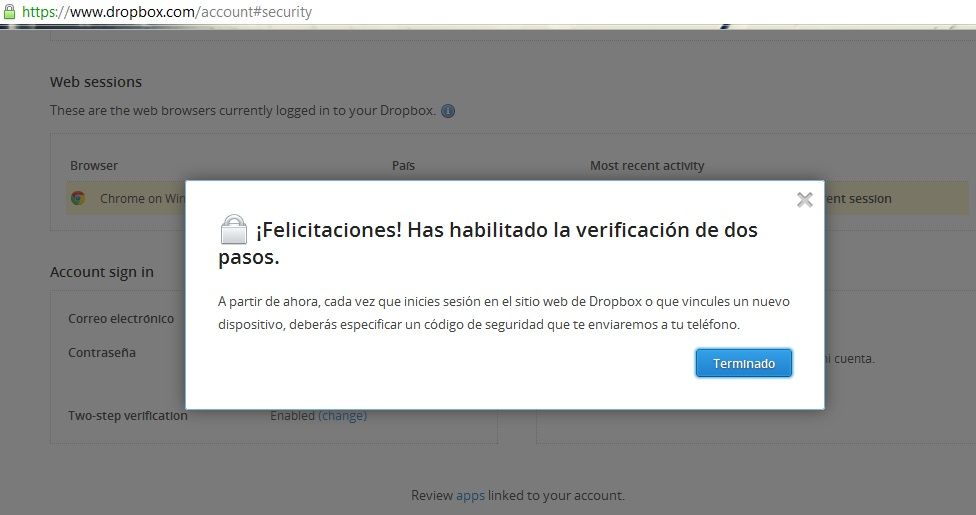

¿Cómo puede usted protegerse?

La forma más segura para estar tranquilo y no ser estafado, es que NUNCA responda a NINGUNA solicitud de información personal a través de correo electrónico, llamada telefónica o mensaje corto (SMS).

Las entidades u organismos NUNCA le solicitan contraseñas, números de tarjeta de crédito o cualquier información personal por correo electrónico, por teléfono o SMS. Ellos ya tienen sus datos, en todo caso es usted el que los puede solicitar por olvido o pérdida y ellos se lo facilitarán. Ellos NUNCA se lo van a solicitar porque ya los tienen, es de sentido común.

Asegúrese, además, de tener actualizado su programa antivirus. Pero aquello no es suficiente. También es importante contar con un programa antispyware. Ambos deben estar actualizados permanentemente para evitar sorpresas.

Para visitar sitios Web, teclee la dirección URL (el dominio) en la barra de direcciones. NUNCA POR ENLACES PROCEDENTES DE CUALQUIER SITIO. Las entidades bancarias contienen certificados de seguridad y cifrados seguros NO TENGA MIEDO al uso de la banca por Internet.

En Perú: Enviando un correo a la División de Investigación de Delitos de Alta Tecnología (DIVINDAT) de la Policía Nacional del Perú. La dirección es fraudeinformatico@policiainformatica.gob.pe

En Latinoamérica: Enviando un correo a la organización "Asociación de Internautas", los cuales, aunque tienen su sede en España, pueden canalizar su denuncia a nivel de todos los países de habla hispana. La dirección es phishing@internautas.org

En el campo de la seguridad de la información, las restricciones de acceso forman parte de póliticas asumidas por las organizaciones. Poniendo un ejemplo rápido: Una página web que ofrece servicios DELIVERY de comida en Lima, ¿necesitará publicar estos servicios para Irán o la India? esa es una desición de la organización. Pues bien la "GEOLOCALIZACIÓN" es una medida de seguridad a la hora de implementar servicios en Internet, y consiste en filtrar conexiones IP basadas en su procedencia geográfica.

En el campo de la seguridad de la información, las restricciones de acceso forman parte de póliticas asumidas por las organizaciones. Poniendo un ejemplo rápido: Una página web que ofrece servicios DELIVERY de comida en Lima, ¿necesitará publicar estos servicios para Irán o la India? esa es una desición de la organización. Pues bien la "GEOLOCALIZACIÓN" es una medida de seguridad a la hora de implementar servicios en Internet, y consiste en filtrar conexiones IP basadas en su procedencia geográfica.

He querido compartir con ustedes estas lecturas, con lo respecta a mi; me gustaron mucho. Creo que esa debe ser la manera elemental, digerible y sencilla que nos hace ver la terminología tan rígida con la que hoy en día se muestra a la seguridad de la información.

He querido compartir con ustedes estas lecturas, con lo respecta a mi; me gustaron mucho. Creo que esa debe ser la manera elemental, digerible y sencilla que nos hace ver la terminología tan rígida con la que hoy en día se muestra a la seguridad de la información.

Ha llegado el momento para renovar nuestro arsenal de herramientas de seguridad - BackTrack 5 R3 ha sido puesto en libertad. R3 se centra en la correcciones de errores, así como la adición de más de 60 nuevas herramientas - varios de los cuales fueron puestos en libertad en el BlackHat y la Defcon 2012. Toda una categoría nueva de herramientas fue poblada - "La explotación física", que ahora incluye herramientas tales como el IDE de Arduino y bibliotecas, así como la recolección de Kautilya carga Teensy.

Ha llegado el momento para renovar nuestro arsenal de herramientas de seguridad - BackTrack 5 R3 ha sido puesto en libertad. R3 se centra en la correcciones de errores, así como la adición de más de 60 nuevas herramientas - varios de los cuales fueron puestos en libertad en el BlackHat y la Defcon 2012. Toda una categoría nueva de herramientas fue poblada - "La explotación física", que ahora incluye herramientas tales como el IDE de Arduino y bibliotecas, así como la recolección de Kautilya carga Teensy.