Las amenazas a la seguridad TI evolucionan constantemente.

Es tiempo de que los profesionales de la seguridad TI agudicen su ingenio

La seguridad de la red y de los endpoints podrían no ser el primer lugar ha poner a prueba. Después de todo, la protección de los sistemas y los datos de la compañía debería considerar todas aquellas acciones que podrían significar riesgo. Pero las amenazas a la seguridad evolucionan constantemente, y en ocasiones uno tiene que pensar con un enfoque nuevo para mantenerse un paso delante de los ingeniosos malhechores.

Algunas veces uno tiene que parecer un poco loco.

Charles Babbage, el padre de la computadora moderna, una vez dijo “proponga a un hombre cualquier principio, o un instrumento, y aunque éste sea admirable, observará que todos sus esfuerzos se dirigirán a encontrarle una dificultad, un defecto, o alguna imposibilidad en él. Si le cuenta que hay una máquina que puede pelar una papa, le dirá que es imposible: si pela una papa frente a él, dirá que es un instrumento inútil porque no sirve para cortar en rodajas una piña”.

El mundo de la seguridad de las redes no es distinto. Ofrezca un nuevo medio de defensa TI y con seguridad experimentará resistencia hacia él. Aun así, en ocasiones, ir contra la ola del pensamiento tradicional es la manera más segura de llegar al éxito.

En ese sentido, le ofrecemos 10 ideas de seguridad que han sido -y en muchos casos aún lo son- consideradas demasiado excéntricas para funcionar pero que funcionan muy efectivamente en la seguridad de los activos TI de la compañía. Las empresas que emplean estos métodos no se preocupan de convencer o aplacar a los pesimistas. Ellas ven los resultados y saben que estos métodos funcionan, y que funcionan bien.

Técnica de seguridad No. 1: Renombrar los‘admins’

Renombrar las cuentas con privilegios a algo menos obvio que“administrador” es considerado una pérdida de tiempo,“seguridad a través de la obscuridad”. Sin embargo, esta simple estrategia de seguridad funciona. Si el atacante aún no ha penetrado su red o host , hay pocas razones para creer que podrán discernir los nuevos nombres de sus cuentas con privilegios. Si no saben los nombres, no pueden montar una campaña de ‘adivinación’ de contraseñas exitosa contra ellos.

Renombrar las cuentas con privilegios a algo menos obvio que“administrador” es considerado una pérdida de tiempo,“seguridad a través de la obscuridad”. Sin embargo, esta simple estrategia de seguridad funciona. Si el atacante aún no ha penetrado su red o host , hay pocas razones para creer que podrán discernir los nuevos nombres de sus cuentas con privilegios. Si no saben los nombres, no pueden montar una campaña de ‘adivinación’ de contraseñas exitosa contra ellos.

¿Qué más? Nunca en la historia del malware automatizado -las campañas que usualmente se generan contra las estaciones de trabajo y servidores- un ataque ha intentado utilizar otra cosa que no sean los nombres de cuentas incorporados. Al renombrar las cuentas con privilegios, uno puede vencer a los hackers y al malware en un solo paso. Además, es más sencillo monitorear y alertar de los intentos de log on en los nombres originales de las cuentas con privilegios, cuando éstos ya no se encuentran en uso.

Técnica de seguridad No. 2:Deshacerse de los‘admins’

Otra recomendación es deshacerse de todas las cuentas masivas con privilegios: administrator , domain admin , enterprise admin , y todas las demás cuentas y grupos que tengan incorporados permisos privilegiados y amplios por defecto.

Otra recomendación es deshacerse de todas las cuentas masivas con privilegios: administrator , domain admin , enterprise admin , y todas las demás cuentas y grupos que tengan incorporados permisos privilegiados y amplios por defecto.

Cuando esto se sugiere, la mayoría de los administradores de red sonríen y protestan, la misma respuesta que los expertos en seguridad enfrentaron cuando recomendaron que se desactiven las cuentas de Administrador local en las computadoras con Windows. Luego Microsoft siguió esta recomendación y deshabilitó las cuentas de Administrador local por defecto en todas las versiones de Windows desde Vista/Server 2008 y posteriores. Cientos de millones de computadoras después, el mundo no se ha detenido.

Es verdad, Windows aún le permite a uno crear una cuenta de Administrador alterna; pero en la actualidad, los más corajudos defensores de la seguridad de las computadoras recomiendan deshacerse de todas las cuentas incorporadas con privilegios. Aun así, muchos administradores de red ven esto como una medida excesiva, una medida exageradamente draconiana que no va a funcionar. Bueno, al menos una de las empresas de la lista Fortune 100 ha eliminado todas las cuentas incorporadas con privilegios, y está trabajando sin problemas. La compañía no presenta evidencia de haber sido comprometida por una amenaza avanzada persistente ( advanced persistent threat - APT). Y nadie se queja por la falta de acceso privilegiado, ya sea del lado de los usuarios o de TI. ¿Por qué lo harían? Nadie los está ‘hackeando’.

Técnica de seguridad No. 3: Honeypots

Los honeypots de las computadoras modernas nos han acompañado desde los días del “Huevo del Cucú” de Clifford Stoll, pero aún no son lo suficientemente respetados o utilizados como se debería. Un honeypot es cualquier activo computacional que ha sido establecido con el único propósito de recibir un ataque. Los honeypots no tienen un valor en la producción. Simplemente están ahí esperando, y son monitoreados. Cuando un hacker o un malware los toca, envían una alerta a un administrador de tal forma que el contacto puede ser investigado. Los honeypots proporcionan poco ruido y mucho valor.

Los honeypots de las computadoras modernas nos han acompañado desde los días del “Huevo del Cucú” de Clifford Stoll, pero aún no son lo suficientemente respetados o utilizados como se debería. Un honeypot es cualquier activo computacional que ha sido establecido con el único propósito de recibir un ataque. Los honeypots no tienen un valor en la producción. Simplemente están ahí esperando, y son monitoreados. Cuando un hacker o un malware los toca, envían una alerta a un administrador de tal forma que el contacto puede ser investigado. Los honeypots proporcionan poco ruido y mucho valor.

Las organizaciones que usan honeypots, rápidamente reciben notificaciones de los ataques activos. De hecho, nada mejor que un honeypot para recibir alertas tempranas -excepto, claro, un grupo de honeypots , que recibe el nombre de honeynet . Aun así, los colegas y clientes generalmente se muestran incrédulos cuando saco a luz este tema. Mi respuesta es siempre la misma: tómese un día para instalar uno, y me dice como se siente dentro de un mes. En ocasiones lo mejor que uno puede hacer es probar.

Técnica de seguridad No. 4: Usar puertos nondefault

Otra técnica para minimizar los riesgos de seguridad es instalar servicios en puertos nondefault . Al igual que cuando se renombra cuentas con privilegios, esta táctica de‘seguridad por obscuridad’ es efectiva. Cuando las amenazas se instrumentalizan mediante gusanos, virus y otros, éstas siempre -y solamente- atacan los puertos por default . Este es el caso de las inyecciones SQL, gusanos HTTP, descubridores SSH, y otros.

Recientemente, pcAnywhere de Symantec y Remote Desktop Protocol de Microsoft sufrieron de exploits remotos. Cuando estos exploits se convirtieron en armas, fue una carrera contra el reloj para los defensores el aplicar parches o bloquear los puertos antes de que los gusanos llegaran. Si alguno de los servicios hubiera estado corriendo en un puerto nondefault , la carrera ni siquiera hubiera tenido que comenzar. Esto porque en la historia del malware automatizado, éste siempre ha atacado el puerto por defecto.

Los críticos de este modelo de defensa afirman que es fácil para un atacante encontrar a dónde se ha trasladado el puerto por default , y es cierto. Todo lo que se requiere es un escáner de puertos, como Nmap, o una aplicación que encuentre su huella, como Nikto, para identificar la aplicación que está corriendo en el puerto nondefault . En realidad, la mayoría de los ataques son automatizados usando malware , el cual -como se dijo- solo atacan los puertos por default , y la mayoría de los hackers no se toman la molestia de buscar los puertos nondefault . Ellos encuentran muchas ‘frutas a la mano’ como para molestarse con un esfuerzo adicional.

Hace años, como experimento, trasladé mi puerto RDP del 3889 al 50471 y ofrecí una recompensa a la primera persona que encontrara el nuevo puerto. Dos personas descubrieron el puerto, lo cual no me sorprendió; ya que les dije lo que hice, es fácil descubrir el lugar correcto. Lo que me sorprendió es que decenas de miles de potenciales hackers , que escanearon mi sistema buscando el nuevo puerto usando Nmap, no se dieron cuenta que Nmap, si se le deja en su configuración por default , no busca en los puertos nondefault . Esto demostró que realizando un simple cambio de puerto, uno puede reducir significativamente los riesgos.

Técnica de seguridad No. 5: Instalar en directorios personalizados

Otra defensa de ‘seguridad por obscuridad’ es instalar las aplicaciones en los directorios nondefault .

Otra defensa de ‘seguridad por obscuridad’ es instalar las aplicaciones en los directorios nondefault .

Esto no funciona tan bien como solía hacerlo, dado que la mayoría de los ataque se producen en la actualidad a nivel del archivo de la aplicación, pero aún tiene algún valor. Al igual que las recomendaciones anteriores, instalar las aplicaciones en directorios personalizados reduce los riesgos -los malwares automatizados casi nunca buscan en otro lugar que no sea en los directorios por default . Si el malware se encuentra en la capacidad de explotar su sistema o aplicación, intentará manipular el sistema o aplicación buscando los directorios por default . Instale su sistema operativo o aplicaciones en un directorio nondefault y engañará al código malicioso.

En muchos de mis honeypots , instalo el sistema operativo en las carpetas nondefault , digamos en C:/Win7 en lugar de C:/Windows. Generalmente creo carpetas ‘falsas’ que simulan ser las verdaderas, cuando mis computadoras son atacadas, es fácil encontrar copias completas y aisladas del malware en la carpeta C:/Windows/System32.

Cambiar las carpetas por default no tiene el impacto que las otras técnicas mencionadas aquí, pero engaña a gran parte del malware , y eso significa reducir el riesgo.

Técnica de seguridad No. 6: Tarpits

Mi primera experiencia con un producto tarpit fue LaBrea Tarpit. Fue desarrollado durante la aparición del gusano Code Red IIS del 2001. Los gusanos se replican en cualquier sistema que les permita sus capacidades de exploit . LaBrea trabajó respondiendo a los intentos de conexión para direcciones que aún no se habían asignado a máquinas legítimas. Luego respondería y le diría al gusano que se conecte, luego gastaría el resto del tiempo intentando ralentizar al gusano, usando varios trucos del protocolo TCP: timeouts prolongados, retransmisiones múltiples, y cosas por el estilo.

Mi primera experiencia con un producto tarpit fue LaBrea Tarpit. Fue desarrollado durante la aparición del gusano Code Red IIS del 2001. Los gusanos se replican en cualquier sistema que les permita sus capacidades de exploit . LaBrea trabajó respondiendo a los intentos de conexión para direcciones que aún no se habían asignado a máquinas legítimas. Luego respondería y le diría al gusano que se conecte, luego gastaría el resto del tiempo intentando ralentizar al gusano, usando varios trucos del protocolo TCP: timeouts prolongados, retransmisiones múltiples, y cosas por el estilo.

En la actualidad, muchas redes -y honeypots - tienen la funcionalidad tarpit, la cual responde a cualquier intento de conexión no válido. Cuando intenté penetrar estas redes a manera de test, mis ataques y ataques de escaneo de redes se ralentizaron -no se podían usar, lo cual era exactamente el propósito. Lo único malo: los tarpits pueden causar problemas con los servicios legítimos si los tarpits responden prematuramente si el servidor legítimo está lento. Recuerde afinar el tarpit para evitar falsos positivos y disfrute de los beneficios.

Técnica de seguridad No. 7: Análisis del flujo de tráfico de la red

Con la abundancia de hackers extranjeros, una de las mejores formas de descubrir el robo masivo de los datos es mediante un análisis del flujo de la red. Para ello se dispone de software gratuito y comercial que mapea los flujos de la red y establece líneas de base de lo que debería estar transitando. De esa forma, si ve repentinamente que cientos de gigabytes de datos están saliendo al extranjero, uno puede investigar. La mayoría de los ataques APT que he investigado podrían haber sido reconocidos con meses de anticipación, si la víctima hubiera tenido una idea de hacia donde se deberían dirigir los datos.

Técnica de seguridad No. 8: Salvapantallas

Los salvapantallas protegidos con contraseña son una técnica muy simple para minimizar el riesgo a la seguridad. Si el dispositivo se encuentra inactivo por mucho tiempo, es bueno tener un salvapantallas con contraseña. Criticado por parte de los usuarios que los consideran una molestia para su trabajo legítimo, ahora son un producto principal de todos los dispositivos de computación, desde laptops hasta teléfonos móviles.

Los salvapantallas protegidos con contraseña son una técnica muy simple para minimizar el riesgo a la seguridad. Si el dispositivo se encuentra inactivo por mucho tiempo, es bueno tener un salvapantallas con contraseña. Criticado por parte de los usuarios que los consideran una molestia para su trabajo legítimo, ahora son un producto principal de todos los dispositivos de computación, desde laptops hasta teléfonos móviles.

Recuerdo una ocasión en la que dejé mi teléfono inteligente en el taxi, luego de discutir con el taxista por el pago del servicio. Inmediatamente consideré perdido el teléfono. Estaba preocupado porque acababa de chatear con mi esposa, así que el teléfono estaba abierto y expuesto. Guardaba mis contraseñas y otra información personal en el teléfono, aunque con algunas modificaciones de tal manera que si alguien las veía no sabría directamente las contraseñas o números. Estaba preocupado por la información de contacto de mi esposa, hijas, y otros seres queridos. Afortunadamente, sabía que mi salvapantallas se activaría pronto. Nunca encontré el teléfono, pero tampoco recibí llamadas extrañas y cobros del mismo tipo.

Técnica de seguridad No. 9: Deshabilitar la navegación por Internet en los servidores

La mayor parte del riesgo de las computadoras se debe a las acciones que realizan los usuarios en Internet. Las organizaciones que deshabilitan la navegación en Internet -o todo el acceso a Internet de sus servidores que no necesitan las conexiones- reducen de manera significativa el riesgo de ese servidor ante el código malicioso. Uno no quiere que los administradores estén revisando su correo o posteando en las redes sociales mientras esperan a que baje un parche. En cambio, bloquee lo que no se necesita. Para las empresas que usan servidores Windows, considere deshabilitar el UAC ( User Account Control ), ya que el riesgo para la desktop que ese UAC minimiza no se produce. El UAC puede causar algunos problemas de seguridad, así que deshabilitarlo es una buena medida para muchas organizaciones.

Técnica de seguridad No. 10: Desarrolle pensando en la seguridad

Cualquier organización que produce código a la medida debería integrar prácticas de seguridad en su proceso de desarrollo, asegurándose que la seguridad del código será revisada e incorporada desde el primer día de cualquier proyecto de creación de código. Hacerlo reduce sin lugar a dudas el riesgo de que aparezcan exploits en su entorno.

Esta práctica, en ocasiones conocida como SDL ( Security Development Lifecycle ), difiere de educador en educador, pero generalmente incluye los siguientes principios: el uso de lenguajes de programación seguros; el no uso de funciones de programación que se saben inseguras: revisión del código; testeo de penetración; y una lista de otras mejores prácticas que apuntan a reducir la probabilidad de producir código con bugs .

Microsoft, por ejemplo, ha podido reducir de manera significativa el número de bugs de seguridad en todos los productos que se despachan desde la institución del SDL. Ofrece lecciones aprendidas, herramientas gratuitas, y guías en su sitio web de SDL.

Gracias a: Roger A. Grimes, InfoWorld (EE. UU.)

Para nuestra grata sopresa no nos pudo ir mejor, tuvimos un gran invitado, él nos habló de cómo podemos asegurar nuestros activos de información en ambientes e infraestructura Microsoft.

Para nuestra grata sopresa no nos pudo ir mejor, tuvimos un gran invitado, él nos habló de cómo podemos asegurar nuestros activos de información en ambientes e infraestructura Microsoft.

Hace poco me invitaron a un Webinar donde tratamos el tema de:

Hace poco me invitaron a un Webinar donde tratamos el tema de: Renombrar las cuentas con privilegios a algo menos obvio que“administrador” es considerado una pérdida de tiempo,“seguridad a través de la obscuridad”. Sin embargo, esta simple estrategia de seguridad funciona. Si el atacante aún no ha penetrado su red o host , hay pocas razones para creer que podrán discernir los nuevos nombres de sus cuentas con privilegios. Si no saben los nombres, no pueden montar una campaña de ‘adivinación’ de contraseñas exitosa contra ellos.

Renombrar las cuentas con privilegios a algo menos obvio que“administrador” es considerado una pérdida de tiempo,“seguridad a través de la obscuridad”. Sin embargo, esta simple estrategia de seguridad funciona. Si el atacante aún no ha penetrado su red o host , hay pocas razones para creer que podrán discernir los nuevos nombres de sus cuentas con privilegios. Si no saben los nombres, no pueden montar una campaña de ‘adivinación’ de contraseñas exitosa contra ellos. Otra recomendación es deshacerse de todas las cuentas masivas con privilegios: administrator , domain admin , enterprise admin , y todas las demás cuentas y grupos que tengan incorporados permisos privilegiados y amplios por defecto.

Otra recomendación es deshacerse de todas las cuentas masivas con privilegios: administrator , domain admin , enterprise admin , y todas las demás cuentas y grupos que tengan incorporados permisos privilegiados y amplios por defecto. Los honeypots de las computadoras modernas nos han acompañado desde los días del

Los honeypots de las computadoras modernas nos han acompañado desde los días del  Otra defensa de ‘seguridad por obscuridad’ es instalar las aplicaciones en los directorios nondefault .

Otra defensa de ‘seguridad por obscuridad’ es instalar las aplicaciones en los directorios nondefault . Mi primera experiencia con un producto tarpit fue

Mi primera experiencia con un producto tarpit fue  Los salvapantallas protegidos con contraseña son una técnica muy simple para minimizar el riesgo a la seguridad. Si el dispositivo se encuentra inactivo por mucho tiempo, es bueno tener un salvapantallas con contraseña. Criticado por parte de los usuarios que los consideran una molestia para su trabajo legítimo, ahora son un producto principal de todos los dispositivos de computación, desde laptops hasta teléfonos móviles.

Los salvapantallas protegidos con contraseña son una técnica muy simple para minimizar el riesgo a la seguridad. Si el dispositivo se encuentra inactivo por mucho tiempo, es bueno tener un salvapantallas con contraseña. Criticado por parte de los usuarios que los consideran una molestia para su trabajo legítimo, ahora son un producto principal de todos los dispositivos de computación, desde laptops hasta teléfonos móviles.

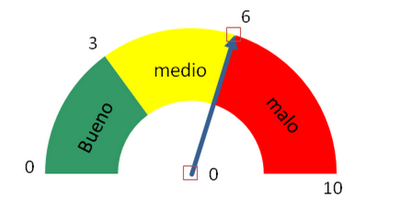

...y, para poder medir un proceso se debe contar con algún tipo de indicadores.

...y, para poder medir un proceso se debe contar con algún tipo de indicadores.

Los indicadores de gestión proporcionan valiosa información precisamente sobre dicha gestión, así como para la toma de decisiones. En cualquier escrito acerca de indicadores, es común ver la frase “la calidad de las decisiones está directamente relacionada con la calidad de la información utilizada”. Gran Verdad

Los indicadores de gestión proporcionan valiosa información precisamente sobre dicha gestión, así como para la toma de decisiones. En cualquier escrito acerca de indicadores, es común ver la frase “la calidad de las decisiones está directamente relacionada con la calidad de la información utilizada”. Gran Verdad Siempre que hablamos de indicadores surge el término Cuadro de Mando. Mucha gente se pregunta realmente qué es un cuadro de mando (

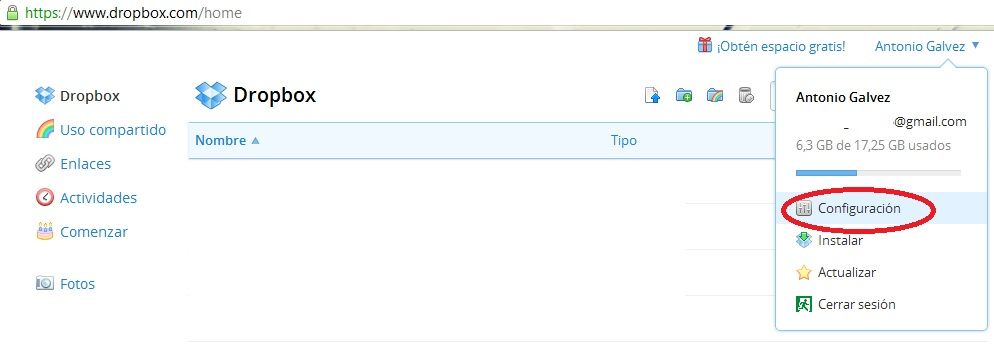

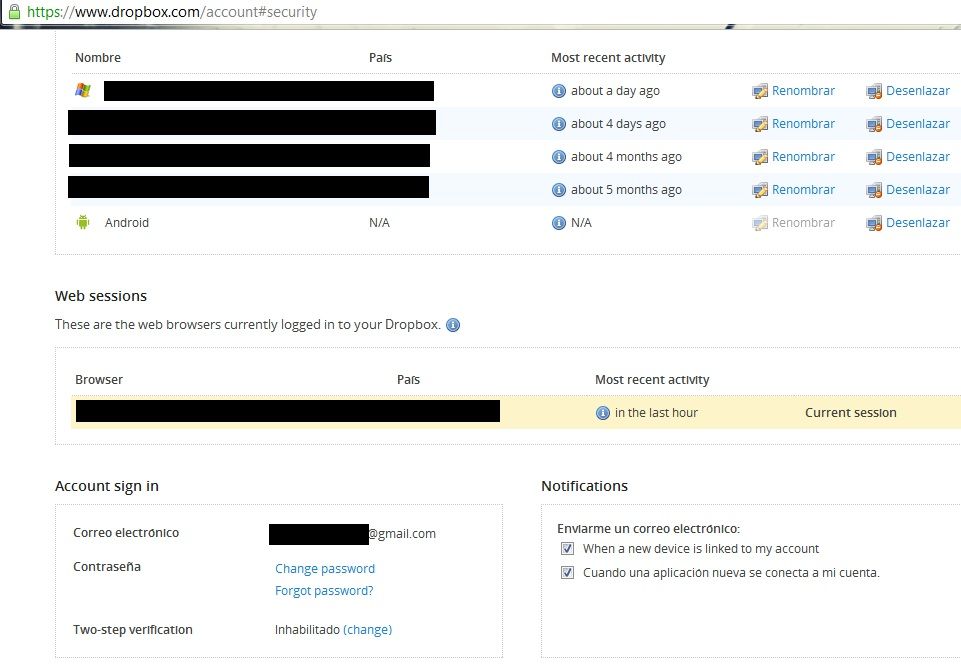

Siempre que hablamos de indicadores surge el término Cuadro de Mando. Mucha gente se pregunta realmente qué es un cuadro de mando ( En el campo de la seguridad de la información, las restricciones de acceso forman parte de póliticas asumidas por las organizaciones. Poniendo un ejemplo rápido: Una página web que ofrece servicios DELIVERY de comida en Lima, ¿necesitará publicar estos servicios para Irán o la India? esa es una desición de la organización. Pues bien la "GEOLOCALIZACIÓN" es una medida de seguridad a la hora de implementar servicios en Internet, y consiste en filtrar conexiones IP basadas en su procedencia geográfica.

En el campo de la seguridad de la información, las restricciones de acceso forman parte de póliticas asumidas por las organizaciones. Poniendo un ejemplo rápido: Una página web que ofrece servicios DELIVERY de comida en Lima, ¿necesitará publicar estos servicios para Irán o la India? esa es una desición de la organización. Pues bien la "GEOLOCALIZACIÓN" es una medida de seguridad a la hora de implementar servicios en Internet, y consiste en filtrar conexiones IP basadas en su procedencia geográfica.

He querido compartir con ustedes estas lecturas, con lo respecta a mi; me gustaron mucho. Creo que esa debe ser la manera elemental, digerible y sencilla que nos hace ver la terminología tan rígida con la que hoy en día se muestra a la seguridad de la información.

He querido compartir con ustedes estas lecturas, con lo respecta a mi; me gustaron mucho. Creo que esa debe ser la manera elemental, digerible y sencilla que nos hace ver la terminología tan rígida con la que hoy en día se muestra a la seguridad de la información.

Ha llegado el momento para renovar nuestro arsenal de herramientas de seguridad - BackTrack 5 R3 ha sido puesto en libertad. R3 se centra en la correcciones de errores, así como la adición de más de 60 nuevas herramientas - varios de los cuales fueron puestos en libertad en el BlackHat y la Defcon 2012. Toda una categoría nueva de herramientas fue poblada - "La explotación física", que ahora incluye herramientas tales como el IDE de Arduino y bibliotecas, así como la recolección de Kautilya carga Teensy.

Ha llegado el momento para renovar nuestro arsenal de herramientas de seguridad - BackTrack 5 R3 ha sido puesto en libertad. R3 se centra en la correcciones de errores, así como la adición de más de 60 nuevas herramientas - varios de los cuales fueron puestos en libertad en el BlackHat y la Defcon 2012. Toda una categoría nueva de herramientas fue poblada - "La explotación física", que ahora incluye herramientas tales como el IDE de Arduino y bibliotecas, así como la recolección de Kautilya carga Teensy.

Con el siguiente video pretendo mostrar la manera de virtualizar Backtrack5, ojo que no es LiveCD, ya que lo quiero rescatar es la interacción que debe tener con otros sistemas virtualizados en nuestra propio host y así sacar el mejor provecho sin necesidad de tener que instalarlo nativamente.

Con el siguiente video pretendo mostrar la manera de virtualizar Backtrack5, ojo que no es LiveCD, ya que lo quiero rescatar es la interacción que debe tener con otros sistemas virtualizados en nuestra propio host y así sacar el mejor provecho sin necesidad de tener que instalarlo nativamente. Mucho han ido evolucionando los sistemas operativos de Microsoft en lo que a seguridad se entiende. Desde Windows NT y 2000, donde el concepto seguridad era prácticamente inimaginable, hasta Windows 2008 y Windows 7 han pasado muchas cosas. Siguen detectándose gran cantidad de vulnerabilidades, no en vano se trata de sistemas operativos ampliamente extendidos y utilizados, pero cada vez la criticidad es menor, o no son explotables de forma remota o se corrigen y parchan con mucha más rapidez.

Mucho han ido evolucionando los sistemas operativos de Microsoft en lo que a seguridad se entiende. Desde Windows NT y 2000, donde el concepto seguridad era prácticamente inimaginable, hasta Windows 2008 y Windows 7 han pasado muchas cosas. Siguen detectándose gran cantidad de vulnerabilidades, no en vano se trata de sistemas operativos ampliamente extendidos y utilizados, pero cada vez la criticidad es menor, o no son explotables de forma remota o se corrigen y parchan con mucha más rapidez.